Paralización total en grandes multinacionales: la empresa de alimentación Mondelez (matriz de empresas como Cadbury y Nabisco y dueña de marcas como Oreo, Chips Ahoy, TUC), las empresas Nivea, el laboratorio estadounidense Merck, la petrolera rusa Rosneft, la naviera Moller-Maersk, y el bufete DLA Piper, una de las mayores firmas legales de todo el mundo, han sufrido esta mañana un ataque de ransomware similar al ocurrido a nivel mundial con Wannacry hace apenas un mes. Y no son las únicas.

El Vice Primer Ministro de Ucrania, Pavlo Rozenko también dijo en su Facebook que Petya cifró sus unidades de disco.

Los analistas de Kaspersky Lab han descubierto PetrWrap, una nueva familia de malware que explota el módulo de ransomware original de Petya, distribuido a través de una plataforma Ransomware-as-a-Service, para realizar ataques dirigidos contra organizaciones concretas. Los creadores de PetrWrap crearon un módulo especial que modifica el ransomware de Petya original “sobre la marcha”, dejando a sus autores indefensos contra el uso no autorizado de su malware. Este hecho es indicativo de la creciente competitividad que existe en el mercado negro del ransomware.

En mayo de 2016, Kaspersky Lab descubrió el ransomware Petya que no sólo cifra los datos almacenados en un ordenador, sino que también sobrescribe el registro de arranque maestro (MBR) de la unidad de disco duro, imposibilitando a los ordenadores infectados arrancar el sistema operativo.

En este caso, el cifrado del sistema no se produce de manera inmediata, sino que espera un intervalo aleatorio entre diez y sesenta minutos para el reinicio del sistema, programado mediante schtasks y shutdown.exe. Tras el reinicio se cifra la tabla MFT en las particiones NTFS, sobreescribiendo de ese modo el MBR con un loader donde se incluye la nota del ransomware.

Según suponían varios usuarios, PetrWrap está usando el mismo medio de propagación de WannaCry, es decir la explotación de EternalBlue y EternalRomance en Windows y el puerto 445 abierto pero los últimos informes confirman que la propagación es por correo electrónico.

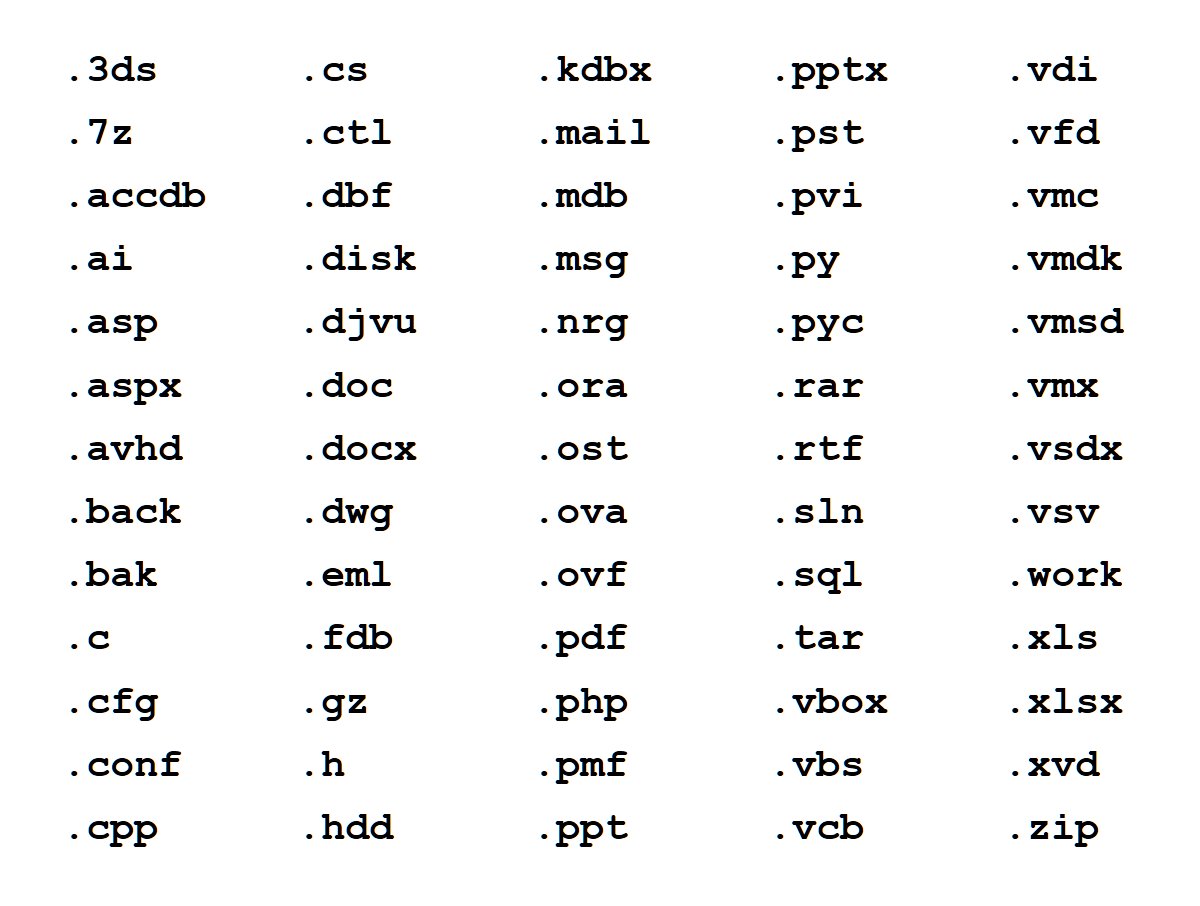

“Petya utiliza el mismo exploit de Eternalblue y también se propaga en las redes internas con Mimikatz WMIC y PsExec, por eso los sistemas parcheados pueden ser afectados igualmente” dijo Mikko Hypponen, Director de Investigación de F-Secure. La diferencia fundamental con WannaCry es que este malware solo se propaga en la red local, no a través de Internet. Petya, además cifra muchos menos tipos de archivos que su predecesor.

“Petya utiliza el mismo exploit de Eternalblue y también se propaga en las redes internas con Mimikatz WMIC y PsExec, por eso los sistemas parcheados pueden ser afectados igualmente” dijo Mikko Hypponen, Director de Investigación de F-Secure. La diferencia fundamental con WannaCry es que este malware solo se propaga en la red local, no a través de Internet. Petya, además cifra muchos menos tipos de archivos que su predecesor.

Este nuevo ransomware utiliza el exploit SMB únicamente en parte de la infección, haciendo uso de MimiKatz para la extracción de credenciales del proceso lsass.exe, y WMIC o PSExec para el movimiento lateral, resultando de ese modo inocuo el parche de seguridad MS-17-010. Es decir, aunque un equipo esté completamente parcheado podría infectarse vía propagación.

Petya también ha causado graves trastornos en otras grandes empresas, entre ellas el gigante de la publicidad WPP, la empresa francesa de materiales de construcción Saint-Gobain y las firmas rusas de acero y petróleo Evraz y Rosneft. El ataque fue informado por primera vez en Ucrania, donde el gobierno, los bancos, la energía eléctrica estatal, el aeropuerto de Kiev y el sistema de metro fueron afectados. El sistema de monitoreo de radiación de Chernobyl fue puesto fuera de línea, obligando a los empleados a usar contadores manuales para medir los niveles en la zona de exclusión de la

antigua planta nuclear.

Los responsables del ataque solicitan al usuario pagar un rescate de 300 dólares y enviar el justificante de pago a una dirección de correo electrónico con una contraseña preestablecida. Por ahora, los ciberdelincuentes han recibido 45 transacciones, la primera de ellas a las 12:48hs de hoy (hora de Europa). Aquí se encuentra toda la información técnica correspondiente a los binarios detectados hasta ahora.

En este momento hay dos versiones de Petya activas, la versión de abril pasado se puede recuperar siguiendo este procedimiento. Para la versión actual (27/06) se puede probar el mismo método pero, por desgracia, aún no hay forma segura de recuperación.

Fuentes:

Deja un comentario