Servicios que ofrecemos

Ofrecemos servicios integrales en SEGURIDAD DE LA INFORMACIÓN para defender el acceso no autorizado, manipulación, divulgación, modificación, inspección, robo, copia, reproducción, fuga, pérdida y/o destrucción de información sensible o confidencial.

Nuestro principal objetivo es disminuir o minimizar el riesgo mediante la detección de vulnerabilidades.

Auditoría de Seguridad de la Información

Auditorías Informáticas

Protección de Datos

Proyectos Especiales

Proyectos Recientes

Los datos están en constante peligro principalmente por dos causas: errores o ataques de los usuarios y ataques intencionados o fortuitos. Mediante una Auditoría de Seguridad de la Información, pueden identificarse los puntos fuertes y débiles de una organización con respecto al manejo de la seguridad general y de su información y se pueden definir claramente los pasos a seguir para lograr un perfeccionamiento de la misma.

Una Auditoria de Seguridad de la Información mejora sustancialmente la eficiencia en la seguridad general y de la información en especial, minimizando el riesgo de intrusión en los sistemas (manuales o informáticos), robos, uso indebido, alteración de información, abuso de privilegios o interrupción de los servicios ofrecidos, elimina los riegos innecesarios y fundamentalmente posibilita la toma de decisiones sobre la seguridad basándose en información precisa, confiable y completa permitiendo la definición de responsabilidades bien diferenciadas.

Realizar y exigir auditorías periódicas mejoran la salud de los sistemas y previenen ataques e incidentes, ya que estadisticamente el mayor porcentaje (más del 70 %) de las agresiones intencionadas son internas a las organizaciones.

Los objetivos de una Auditoria en Seguridad de la Información apuntan a proteger la continuidad del negocio a través de una serie de recomendaciones generales y tecnológicas basadas en el cumplimiento de la norma ISO27002 que abarcan los diferentes activos de la empresa: su informacion digital y fisica, la infraestructura, los recursos humanos, la seguridad fisica y ambiental y las comunicaciones.

DEFINICIÓN:

Servicio de consultoría de amplio espectro destinada a asegurar la confidencialidad, integridad y disponibilidad de los datos e identidades laborales y personales.

OBJETIVOS:

Minimizar los riesgos de acceso no autorizado, pérdida, fuga, extorsión, manipulación, rastros, robo, destrucción y/o divulgación de su información sensible o confidencial.

ALCANCE:

Todos sus datos. Cumplimiento de la legislación y normativas vigentes.

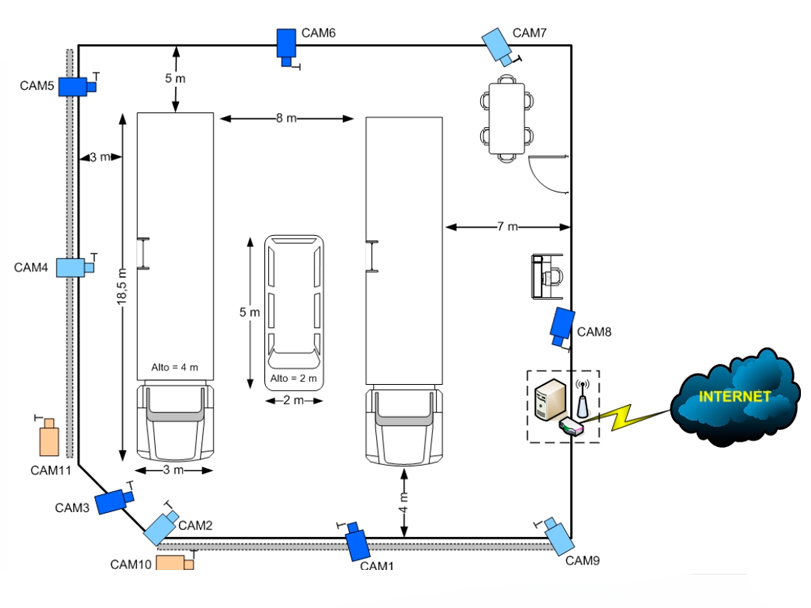

Tipo de Empresa: Manufactura Industrial

Objetivos del Cliente:

-

Verificación independiente de la efectividad de las políticas y procedimientos en Seguridad de la Información.

-

Reducción la revisión o escrutinio tanto de los entes reguladores como de los clientes en lo relativo a prácticas en Seguridad de la Información.

-

Ganar más negocios y alcanzar los requerimientos para pre calificaciones.

-

Ganar la credibilidad y la confianza de los clientes.

Beneficios del Cliente:

-

Mayor concienciación sobre la seguridad en todos los niveles de la organización.

-

Menor auditoría de seguridad externa sobre los sistemas.

-

Mejorar la confianza del cliente y la percepción de la organización.

Normas y Metodologías:

Empleando Normas y Metodologías reconocidas internacionalmente como: ISO/IEC 27001, OSSTMM y OCTAVE, evaluamos los bienes y activos de la compañía, determinando los riesgos a los que se exponen y la probabilidad de ocurrencia de los mismos

plementaciones de hardware, software, comunicaciones y en particular aquellos proyectos que por su complejidad y variedad de componentes tienen un alto grado de integración..

ALCANCE:

-

Confección de pliegos de especificaciones técnico / comerciales.

-

Evaluación de propuestas de oferentes, comparación de presentaciones y presupuestos, ponderación de resultados.

-

Dirección de proyectos de integración tecnológica, coordinación de proveedores y terceras partes.

DEFINICIÓN:

A partir de las décadas de experiencia de los profesionales de nuestra compañía y de la cantidad de proyectos ejecutados, contamos con el conocimiento y trayectoría probada como para gerenciar proyectos especiales en áreas tecnológicas.

OBJETIVOS:

Ejecutar exitósamente implementaciones de hardware, software, comunicaciones y en particular aquellos proyectos que por su complejidad y variedad de componentes tienen un alto grado de integración..

ALCANCE:

- Confección de pliegos de especificaciones técnico / comerciales.

- Evaluación de propuestas de oferentes, comparación de presentaciones y presupuestos, ponderación de resultados.

- Dirección de proyectos de integración tecnológica, coordinación de proveedores y terceras partes.

Servicios financieros

Ofrecemos productos y servicios para las empresas financieras que deseen proteger su infraestructura y su información contra las amenazas avanzadas de hoy en día mientras garantizan el cumplimiento de las regulaciones y requisitos gubernamentales como SOX y PCI-DSS.

Instituciones gubernamentales

Las instituciones gubernamentales, tales como las fuerzas del orden y las autoridades fiscales, tienen la tarea de procesar grandes cantidades de datos altamente sensibles. Preservar la integridad y privacidad de estos datos es un reto importante para estas instituciones.

Además deben cumplir con las regulaciones gubernamentales como el FISMA o el HIPAA que requieren establecer estrictos programas de seguridad de la información.

Contamos con un equipo de expertos que trabaja con clientes del sector público y privado para asistir con nuestros conocimientos, en la gestión de riesgos y en la prevención de fraude.

Salud

Muchas organizaciones profesionales de la Salud están ampliando sus capacidades de TI para fines administrativos a fin de ofrecer una gam mas amplia de servicios de salud en linea para sus pacientes. Esto hace que la información y la privacidad de los pacientes se vuelva vulnerable.

El gobierno de los Estados Unidos aprobó en 1996 la ley de responsabilidad y portabilidad de seguro de Salud (Health Insurance Portability and Accountability Act) mas conocida como HIPAA que fue aprobada con el fin de aumentar la protección de la privacidad del pacientes y crear normas uniformes para la distribución y transferencia de datos sensibles.

La ley establece las regulaciones que garantizan la confidencialidad, integridad y disponibilidad de la información sanitaria.

Cualquier organización que almacena información de salud debe por lo menos, entender los riesgos involucrados y debe desarrollar un plan de protección integral.

Tenemos una amplia experiencia trabajando con sistemas de información de salud y con el análisis de hardware y dispositivos pertinentes al campo de la salud. Esto permite a las organizaciones a seguir mejor los reglamentos y mejorar los servicios para sus clientes.

Además nos especializamos en pruebas de seguridad física, donde simulamos cómo un atacante podría acceder a la información sensible sin atacar una aplicación o base de datos.

Distribución

En el último año hemos visto un enorme aumento en el número de ciberataques perpetrados contra los minoristas, grandes y pequeños.

El motivo es bien sencillo: supermercados y negocios son cada vez de más fácil, rápido y rentable acceso para los delincuentes cibernéticos. Estos ataques han dejado expuesta información de millones usuarios. El auge de las plataformas de pago móvil crea nuevos riesgos para las organizaciones por lo que es necesario adoptar un enfoque más estratégico para la protección de la información digital.

Las empresas que aceptan tarjetas de crédito o sistemas de pago móviles deben cumplir cumplir con las regulaciones internacionales como PCI-DSS para hacer frente a la infraestructura de datos de clientes y pagos.

El sector del comercio minorista estima que el 45% de las violaciones de datos y la delincuencia cibernética proviene del mercado de comercio electrónico emergentes y una tendencia creciente de ataques de punto de venta (POS).

Kwell, con su equipo de expertos es un excelente complemento para una organización que está tratando de centrarse más en el espacio de seguridad y el cumplimiento de los requisitos de toda la industria.

Consultoras en Seguridad

Las empresas que se centran principalmente en los servicios de consultoría de seguridad están constantemente tratando de agregar valor a sus servicios. La creación de equipos de alto rendimiento y siempre en busca de mejorar, son los principales objetivos para estas empresas.

Trabajar en equipo, manejar la gestión de vulnerabilidades y la evaluación de los sistemas requiere trabajar con una gran cantidad de información y mucha coordinación.

Ser capaz de compartir información sin problemas y sin necesidad de cambiar el flujo de trabajo de un equipo es un enorme reto para estas organizaciones.

Contamos con un equipo de seguridad para colabora sin cambiar sus herramientas o metodología.

Manufactura y Servicios

Las empresas de manufactura y de servicios, además de sufrir la problemática general de las compañías de otros mercados verticales, presentan una peculiaridad distintiva que las hace especialmente vulnerables.

Los sistemas de control tipo SCADA, administradores de PLC, muy comunes y prácticamente imprescindibles dentro de este mercado son particular ataque desde hace años, producto de ciertas características propias de su "core".

Normalmente estos sistemas quedan "por fuera" del control y supervisión tanto por los equipos de desarrollo tradicionales como por los de administración de hardware corporativo. El motivo de lo expresado radica en la especifidad de funcionamiento y requerimientos de los mismos, razón por la cual, en una alta proporción terminan siendo administrados por los especialistas de las áreas que los utilizan.

La falta o dificultad para actualizar tanto los sistemas operativos como los aplicativos de estos sistemas de control y la necesidad de integrarlos (aunque no se desee) con las redes corporativas, los convierte en sumamente críticos por dos razones:

- Normalmente controlan componentes de infraestructura crítica, por lo tanto su puesta fuera de servicio puede acarrear un problema grave.

- Son una fuente de ingreso de todo tipo de malware para la red corporativa ya que además de estar interconectados con la misma, no cuentan con los mecanismos de protección que esta última tiene.

Soluciones que brindamos

+2.500

Usuarios Satisfechos19 Años

Experiencia Real en Seguridad24 x 7 x 365

ServiciosPóngase en contacto e Iniciemos un proyecto juntos.